Het aantal phishingmails is sinds de coronacrisis toegenomen en de berichten worden steeds beter en geavanceerder, meldt het TU Delft security team. Wat kun je ertegen doen?

“Phishingmails steeds beter en geavanceerder.” (Illustratie: Design by Freepik)

Phishing, een vorm van digitale oplichting waarbij criminelen gevoelige informatie als bank- en inloggegevens proberen buit te maken, is een groeiend probleem. Sinds de coronacrisis constateert het TU Delft security team een toename in het aantal phishingmails dat naar studenten en medewerkers wordt verstuurd. Dat blijkt uit een rapportage van Proofpoint, het e-mailfilter dat links in e-mails afkomstig van externe partijen op alle locaties en op alle apparaten die een medewerker gebruikt controleert.

“Gelukkig houdt het e-mailfilter veel van deze malafide mails tegen, dus merken medewerkers en studenten er niet al te veel van”, vertelt de onlangs in dienst getreden chief information security officer Jérôme Zijderveld. “Maar het is zaak alert te blijven, want het blijft een kat-en-muis-spel.”

Van mails die toch door het filter komen, vraagt het securityteam deze door te sturen naar abuse@tudelft.nl, het e-mailadres waar studenten en medewerkers verdachte online activiteit kunnen melden.

Awareness training

Maar hoe herken je phishing en andere vormen van online fraude? Om medewerkers en studenten digitaal weerbaar te maken, biedt de TU sinds kort als proef een security awareness training aan. “Aan het proeftraject doen tweehonderd medewerkers en een aantal studenten mee”, vertelt Zijderveld. “De deelnemers zijn in drie groepen verdeeld. Zo kunnen we onderzoeken welke vormen van training toepasbaar kunnen zijn bij de TU Delft.”

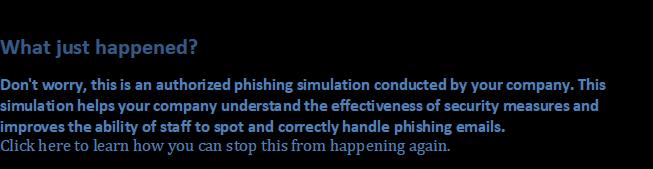

Als onderdeel van het proeftraject ontving één van de groepen eind april een phishingmail. De e-mail, vermomd als informatiebericht over een wijziging van het sociale mediabeleid, was verstuurd uit naam van de per 1 april vertrokken HR-directeur Ingrid Halewijn. Het bericht bevatte een PDF-bijlage. Wie die opende kreeg onderstaande boodschap te zien:

Een phishingmail uit naam van een TU-medewerker is overigens niet nieuw. Het bevestigt het beeld dat deze vorm van internetcriminaliteit steeds beter en geavanceerder wordt. “Steeds vaker wordt informatie over een organisatie verkregen door middel van social engineering”, weet Zijderveld. Dat is een techniek waarbij internetcriminelen via de zwakste schakel (de mens) vertrouwelijke informatie ontfutselen. Hierbij doen criminelen zich voor als iemand binnen de organisatie. Ze leggen voorzichtig contact, winnen het vertrouwen van de medewerker en hengelen vervolgens naar informatie.

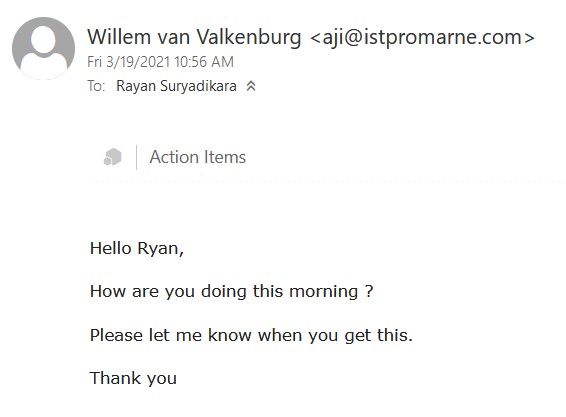

Nepmail van Willem van Valkenburg.

Nepmail van Willem van Valkenburg.Delta’s stagiair ontving zo’n mail: een bericht uit naam van Willem van Valkenburg, voorzitter van de taskforce toetsing. Omdat het e-mailadres van de afzender op geen manier aan de TU was gelinkt, was snel duidelijk dat het niet om een bericht van de ‘echte’ Willem van Valkenburg ging. Alertheid is ook hier weer geboden, aldus Zijderveld. “Bij geavanceerde ‘social engineering’ kan men ook het echte TU-e-mailadres ‘spoofen’ (het vervalsen van een kenmerk van een identiteit, red.) zodat het lastiger als vals te herkennen is.”

Die nieuwe technieken zorgden overigens niet voor grote incidenten. Zijderveld: “Wel is er op een enkele computer ransom ware aangetroffen, maar dat had geen noemenswaardige gevolgen. Ook is er geen losgeld betaald.”

Hoe herken je een phishingmail?

- Let op spelfouten in de e-mail.

- De e-mail heeft vaak een onpersoonlijke aanhef. Bijvoorbeeld ‘Geachte relatie’ of ‘Beste klant’. Maar ook wanneer je met naam en toenaam wordt aangesproken kun je te maken hebben met phishing.

- Er is zogenaamd haast geboden. Je moet bijvoorbeeld snel iets betalen.

- De e-mail is afkomstig van een vreemd uitziend e-mailadres. Het gedeelte achter de @ geeft inzicht in de afkomst van een e-mail. E-mails afkomstig van TU Delft eindigen op ‘tudelft.nl’.

- De links in de mail gaan naar vreemd uitziende webadressen. Controleer dit door met je muisaanwijzer op een link in de mail te gaan staan, zonder erop te klikken. Je ziet het webadres nu in een kleine melding of helemaal onder in het beeldscherm. De TU Delft werkt met een beschermingsmechanisme: URL rewrite. Als de URL start met https://urldefense.proofpoint.com kan deze aangeklikt worden. Als de URL als slecht te boek staat, wordt deze alsnog geblokkeerd door dit mechanisme. Als de URL niet geblokkeerd is, is het nog steeds van belang om goed te kijken welke URL op dat moment in de adresbalk van de browser staat. Vooral bij inlogpagina’s (ook van de TU Delft) is het goed om de URL te checken.

- Soms vraagt men je programma’s of documenten te openen die met de e-mail zijn meegestuurd. Deze bijlages kunnen malware of virussen bevatten of je automatisch naar een online (phishing)formulier brengen.

- Blijf alert wanneer iemand vraagt om iets te doen of ergens op te klikken.

- Wees erg voorzichtig met verdachte berichten waarin om persoonlijke details wordt gevraagd. Reageer nooit op deze verdachte berichten, klik nooit op de links in het bericht en open nooit de bijlages/downloads in het bericht. Stuur het bericht in plaats daarvan door naar abuse@tudelft.nl zodat er melding van gedaan kan worden en kan worden onderzocht of het daadwerkelijk om een phishing gaat.

- Stuur iedere verdachte e-mail door naar abuse@tudelft.nl

Waarschuwing voor ceo-fraude

De TU vraagt medewerkers ook om alert te zijn op ceo-fraude. Dit is een vorm van misbruik, waarbij iemand zich voordoet als een collega of een leidinggevende die vraagt om geld over te maken. Hiervoor gebruiken criminelen vaak e-mailadressen als naam.achternaam.tudelft@hotmail.com. In deze mails zitten geen links, waardoor ze gemakkelijk door het filter komen. Voorbeelden van zulke mails zijn verzoeken tot betaling of de aanschaf van cadeaubonnen. Zijderveld: “De TU Delft zal je nooit vragen om geld over te maken of giftcards aan te schaffen. Indien je een dergelijk verzoek binnenkrijgt, meld dit direct bij abuse@tudelft.nl.”

Hoe herken je ceo-fraude?

- De afzender gebruikt afwijkende communicatiekanalen, bijvoorbeeld een hotmail- of gmail-adres of een SMS.

- De afzender legt sterk de nadruk op de gezagsverhoudingen. Hij geeft de betaalopdracht als een bevel.

- Soms word je als ontvanger geprezen of belangrijk gemaakt. Jij bent gekozen om de opdracht uit te voeren vanwege jouw uitzonderlijke kwaliteiten. Het slagen van de actie ligt op jouw schouders.

- Vaak benadrukt de afzender dat het gaat om een uitzonderlijke betaling die om een afwijking op de standaardprocedure vraagt.

- De afzender benadrukt het belang van vertrouwelijkheid. De ontvanger mag de opdracht niet delen met collega’s.

- De ontvanger moet de betaling met spoed doen.

lllustratie: Design by Freepik

Heb je een vraag of opmerking over dit artikel?

m.vanderveldt@tudelft.nl

Comments are closed.